Port Securty Switch’lerde yetkisiz kişilerin network’e erişmesini engellemek için Layer 2 seviyesinde uygulanan bir güvenlik önlemidir.

Switch’lerde Port security Layer 2 seviyesinde MAC Adresi düzeyinde yapılan saldırıları önlemek için uygulanır, MAC tablosu saldırıları, CDP saldırıları, ARP saldırıları gibi birçok saldırı Layer 2 seviyesinde hackerlar tarafından en yaygın kullanılan saldırı çeşitleridir. Eğer port security uygulanmamışsa DHCP yapılandırılmış Ethernet Network’lerinde bir Switch portuna bağlanan herhangi bir bilgisayar DHCP’den IP alarak veya Network IP adresini biliyorsa bilgisayarın IP yapılandırmasını yaparak çok kolay bir şekilde Network’e erişebilir. Bunun gibi oluşabilecek ihlalleri önlemek maksadıyla çok kullanıcılı Network’lerde Port Security uygulanır.

Port Security uygulayarak bir Switch’in herhangi bir portuna bağlanmasını izin verilen bilgisayar sayısı MAC adresi temelinde belirlenebilir. Belirlenen bilgisayar dışında hiç bir bilgisayar Switch’in o portuna bağlanamaz.

Port Security’ye geçmeden önce Switch güvenliğini sağlamak için yapılması gereken en önemli işlemlerden birincisi Switch’te kullanılmayan tüm portların kapatılmasıdır. Her ne kadar Switch fiziksel olarak emniyete alınsa dahi kullanılmayan portların kapatılması çok önemlidir. Bunu yapmak için Switch konfigürasyonunda interface altına shutdown komutu ile veya interface range komutu ile belli aralıktaki Switch porları shutdown komutu ile kapatılabilir. Böylece kullanılmayan portların güvenliği ilk etapta alınmış olur.

Port Security’nin bir porta uygulanabilmesi için öncelikle o portun manuel olarak yapılandırılmış Access Port veya Trunk Port olması gerekir. Default olarak gelen Dinamik Modlara Port Security uygulanmamaktadır. Port Security’de Switchlerin Portunda ne kadar MAC Adresine izin verileceği, kaç farklı MAC Adresinin veya hangi MAC Adreslerinin aktif olabileceği yapılandırılabilir.

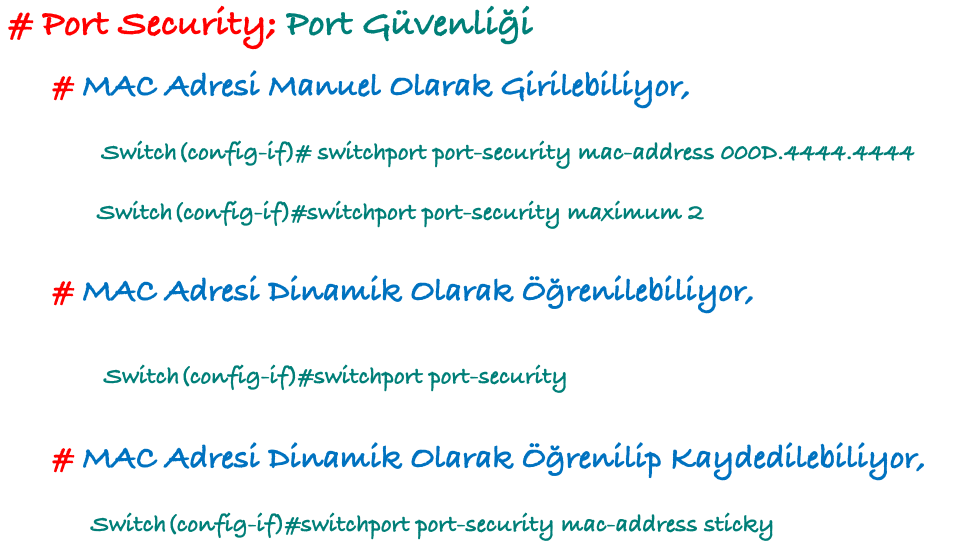

Bu yapılandırmada 3 farklı yöntem uygulanır;

Birincisi Switch’in portunda çalışacak MAC Adresi veya adresleri manuel olarak girilebilir. Bu tanımlamada bir portta ne kadar MAC Adresine izin verileceği belirlenebilir. Bu sayı iki veya daha fazlada olabilir. Örneğin VoIP telefonların kullanıldığı ve telefonun arkasına bilgisayarın bağlandığı konfigürasyonda 2 veya 3 MAC adresine izin verilmesi gerekir. Bu yöntemde kontrol tamamen sistem yöneticisinin elinde olur fakat çok fazla iş yükü getirir. İkincisi MAC Adresleri dinamik olarak öğrenilebilir fakat bu yöntemde öğrenilen MAC Adresi sadece RAM’de tutulduğu için Switch Reload yapıldığında MAC Adresini tekrar öğrenmesi gerekir. Üçüncüsü ilk öğrenmiş olduğu MAC adresini NVRAM’e yazar. Switch Reload yapıldığında MAC adresini unutmaz.

Switch’te Port Security uygulandığında ve bu uygulanmış olan Port Securiy’e yönelik bir ihlal olduğunda Port Security buna karşı önlem olarak 3 farklı şekilde yapılandırılabilir. Bu yapılandırma ile ihlal sonrası önlem olarak portu kapatabilir, kısıtlayabilir veya koruma uygulayabilir.

Shutdown durumunda ilgili port tamamen kapatılır ve Error-Disable hatası verir, ihlal ortadan kalksa dahi sistem yöneticisi tarafından port açılmadığı sürece veri iletimi yapılmaz. Ayrıca Consola veya log server yapılandırıldıysa Syslog’a ihlal log mesajları gönderilir. Switch’lerde default olarak bu işlem yapılır. Restrict durumunda port tamamen kapatılmaz fakat veri paketleri drop edilir ve syslog mesajları üretilir, öğrenilen MAC adresli cihaz porta tekrar takıldığında veri iletimi başlar. Protect durumunda da ilgili port tamamen kapatılmaz, veri paketleri drop edilir fakat burada syslog mesajı gönderilmez, öğrenilen MAC adresi cihaza tekrar takıldığında paket iletimi tekrar başlar. Bu yöntem en az güvenli olan yöntemdir.